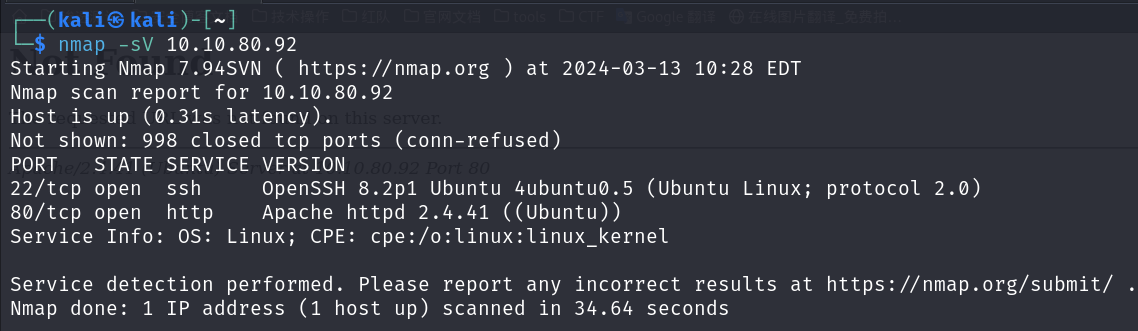

信息收集

首先对靶机进行端口扫描

占时扫描到开放端口22和80端口,访问80端口

有两个按钮,一个按钮是展示的照片,一个按钮是照片的价格,这里透漏了一些个人信息,例如用户名可能为Valley,他的公司是premire

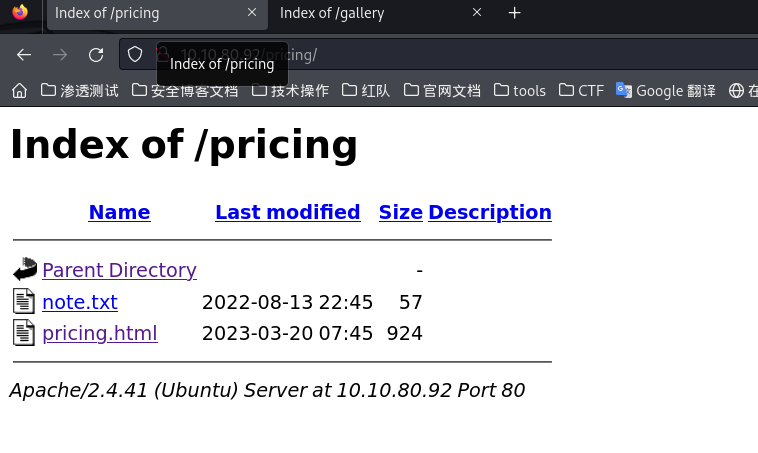

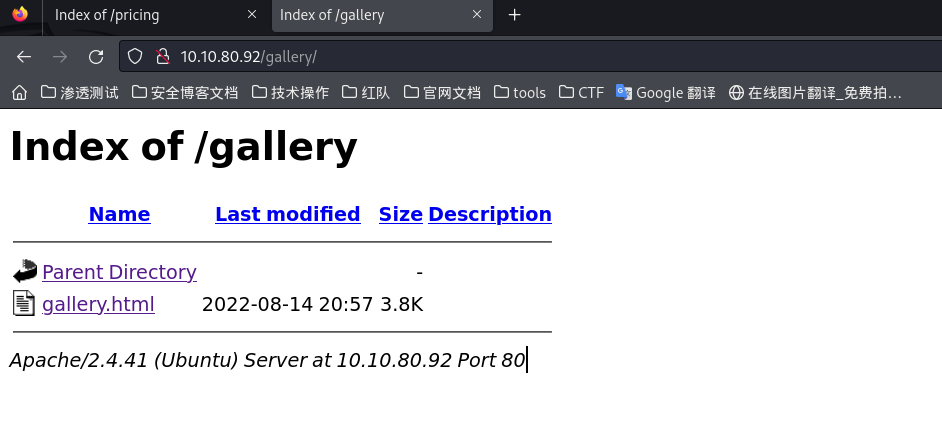

自习观察url得到两个目录pricing和gallery,访问查看

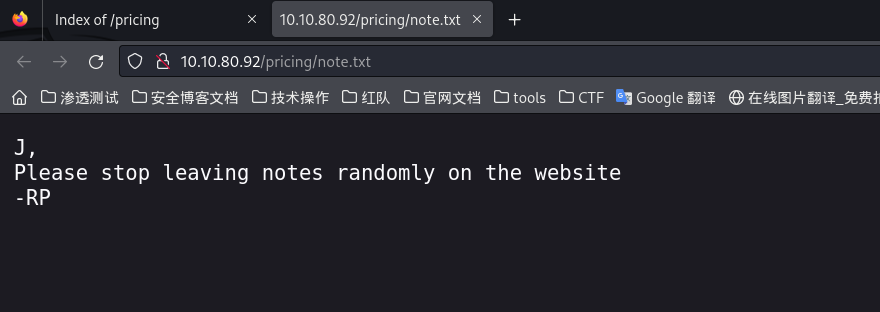

访问note.txt

并没有看太懂他的意思,使用gobuster扫描靶机

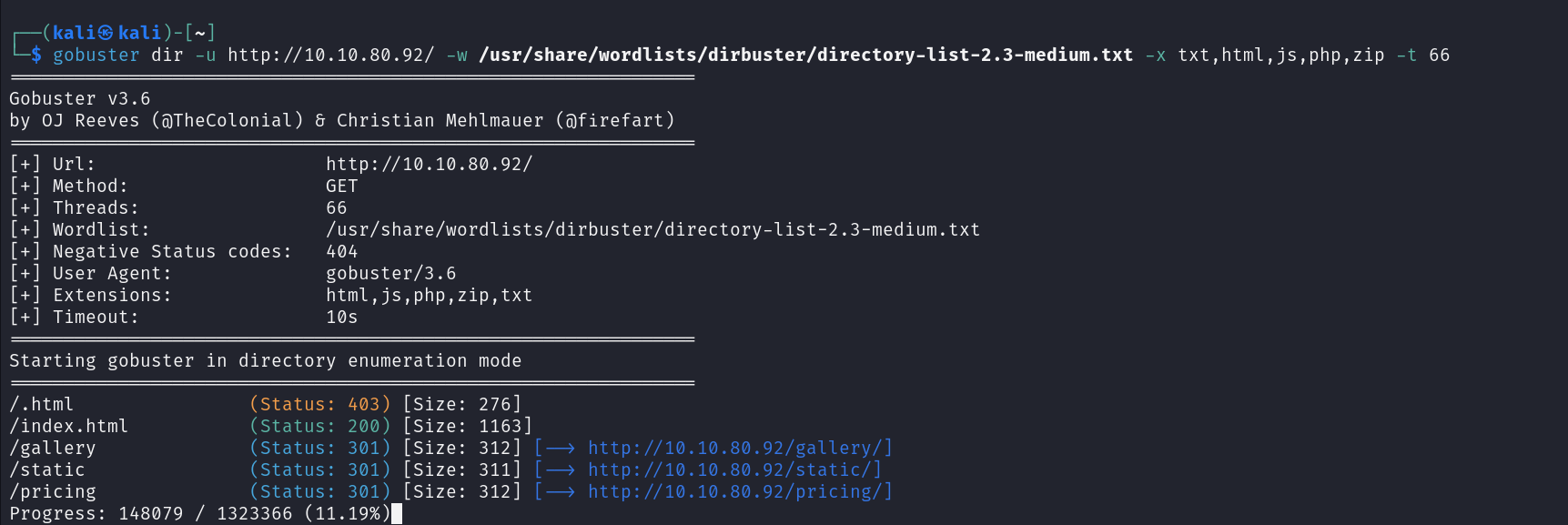

gobuster dir -u http://10.10.80.92/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x txt,html,js,php,zip -t 66

没有扫描到相关信息

这里我没有办法了,这是我最不想尝试的办法,因为CTF喜欢这样做题,

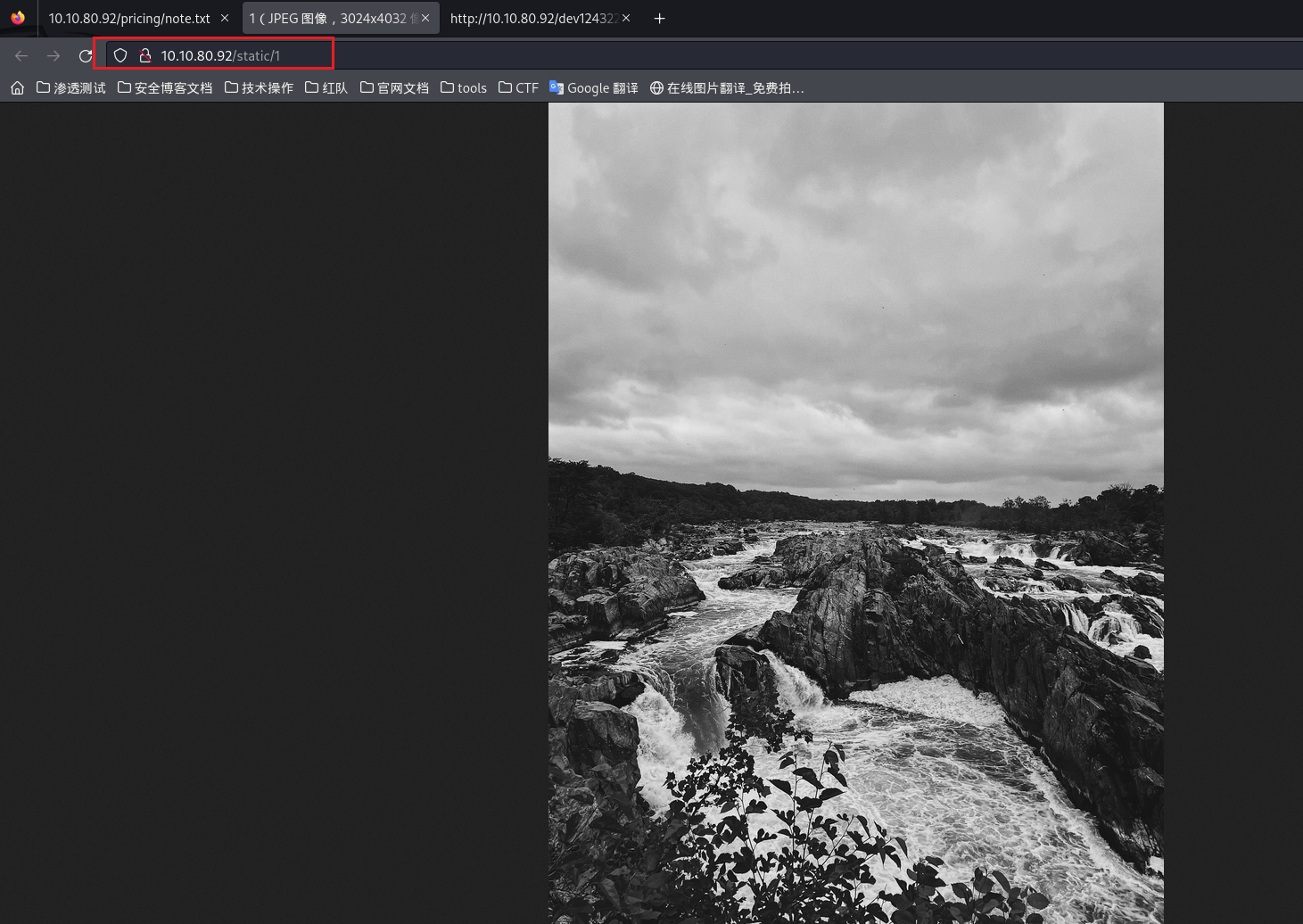

由于static/1目录都是数字并且按顺序排序,尝试进行爆破

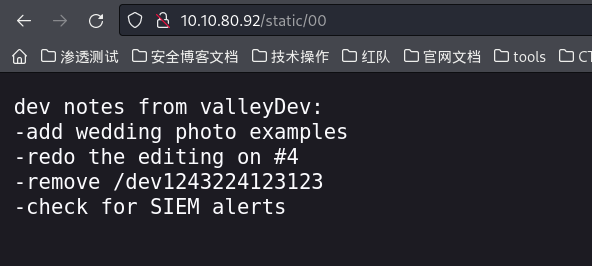

这里步骤就不在叙述了,因为我也没有爆破成功,最后参考wp得到,访问的文件名为00,好吧,这个确实没想到,得到一些提示

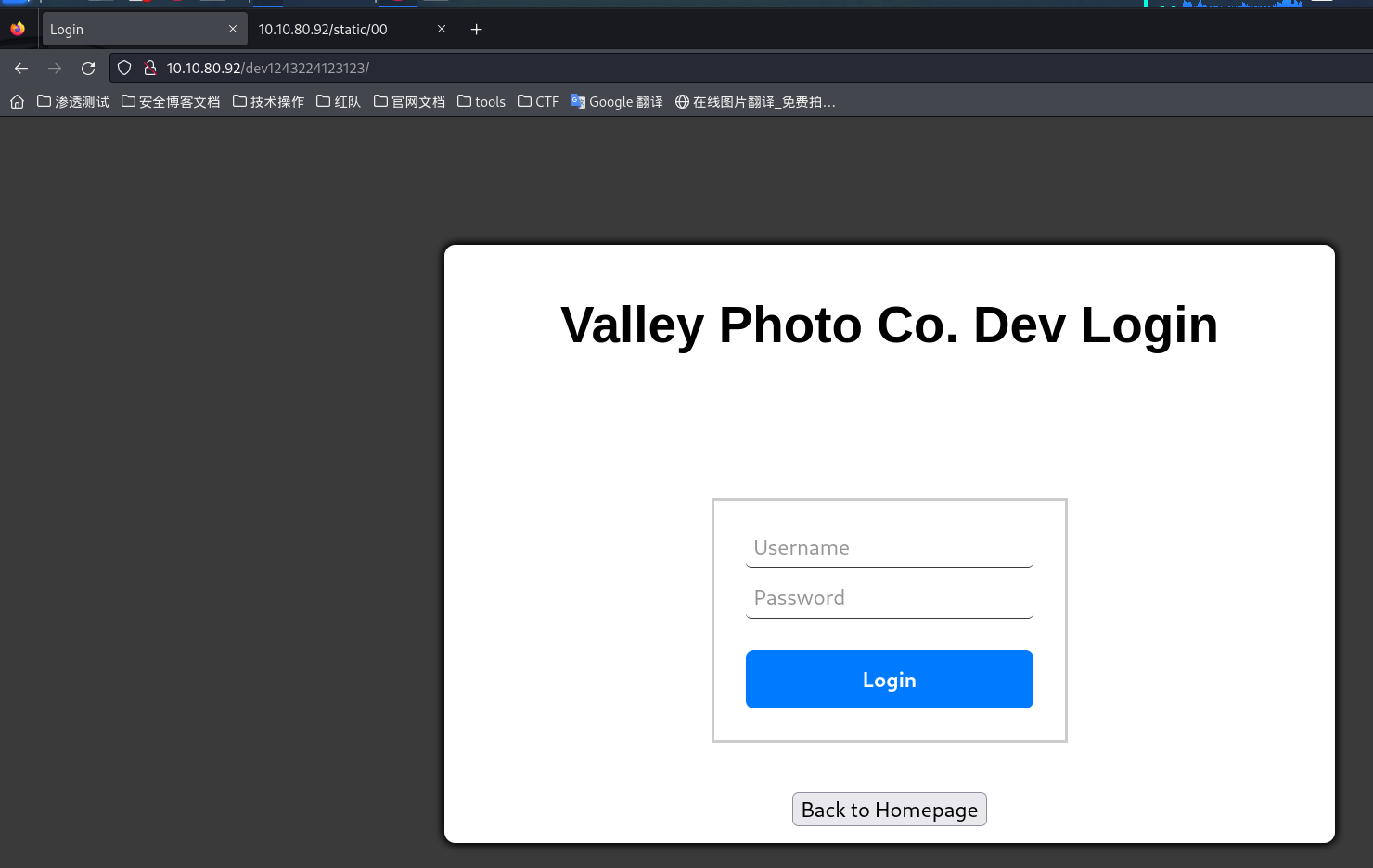

接着访问/dev1243224123123目录

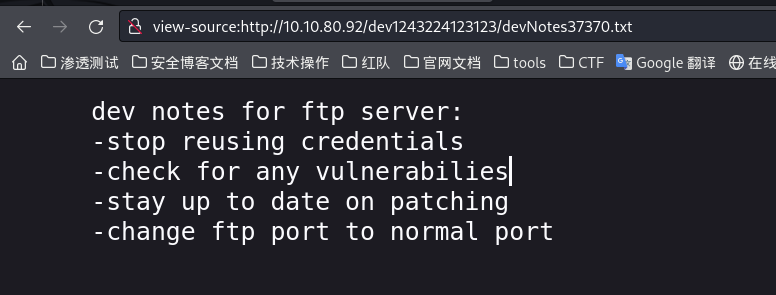

是一个登录页面,通过js文件发现用户名siemDev和密码siemDev,登录后跳转到/dev1243224123123/devNotes37370.txt

提示使用重复的用户名访问ftp,这我在第一次扫描并没有得到ftp的端口号,由于网络原因-p-扫描很慢,后面扫描得到ftp端口号为“

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。